Cum eviți noul val de infectări ale site-urilor WordPress?

A fost descoperită o campanie masivă de compromitere a WordPress pentru a redirecționa vizitatorii către site-uri înșelătoare. Află cum funcționează și ce poți face dacă suspectezi o infecție a propriului site.

Ce descoperi în acest articol:

✅ Cum funcționează campania de infectare a site-urilor WordPress;

✅ Despre lanțul de redirecționări rău intenționate;

✅ Cum poți depista un site infectat și ce poți face pentru a evita infectarea cu malware.

Cercetătorii de la Sucuri Security au descoperit o campanie masivă și de lungă durată, responsabilă pentru injectarea de cod JavaScript rău intenționat în site-urile WordPress compromise.

Campania folosește vulnerabilitățile cunoscute în temele și pluginurile WordPress și a afectat un număr enorm de site-uri web de-a lungul anului. În acest sens, conform PublicWWW, valul din aprilie a fost responsabil de infectarea a aproape 6.000 de site-uri web. În prezent, numărul a ajuns la peste 9.000 de site-uri infectate.

Cum funcționează?

O serie de site-uri web WordPress au declarat nenumărate redirecționări nedorite. În urma unor investigații, s-a descoperit că sunt legate de un nou val de campanii care redirecționau vizitatorii site-ului către pagini terțe ce au un conținut malițios. Astfel, coduri JavaScript a fost injectat în fișierele site-ului lor web și în baza de date, inclusiv fișierele de bază WordPress legitime, cum ar fi:

➡️ ./wp-includes/js/jquery/jquery.min.js

➡️ ./wp-includes/js/jquery/jquery-migrate.min.js

Atacatorii și-au luat unele măsuri pentru a evita detectarea și și-au ascuns JavaScript rău intenționat cu CharCode.

Lanț de redirecționări rău intenționate

Pentru a realiza aceste redirecționări, injecția rău intenționată creează un nou element de script cu domeniul legendarytable[.]com ca sursă. Apoi, acest domeniu apelează către un al doilea domeniu extern — local[.]drakefollow[.]com — care apelează de la links[.]drakefollow[.]com, redirecționând vizitatorul site-ului către unul dintre multele diferite domenii.

Domeniile de la sfârșitul lanțului de redirecționare pot fi folosite pentru a încărca reclame, pagini de phishing, programe malware sau chiar mai multe redirecționări.

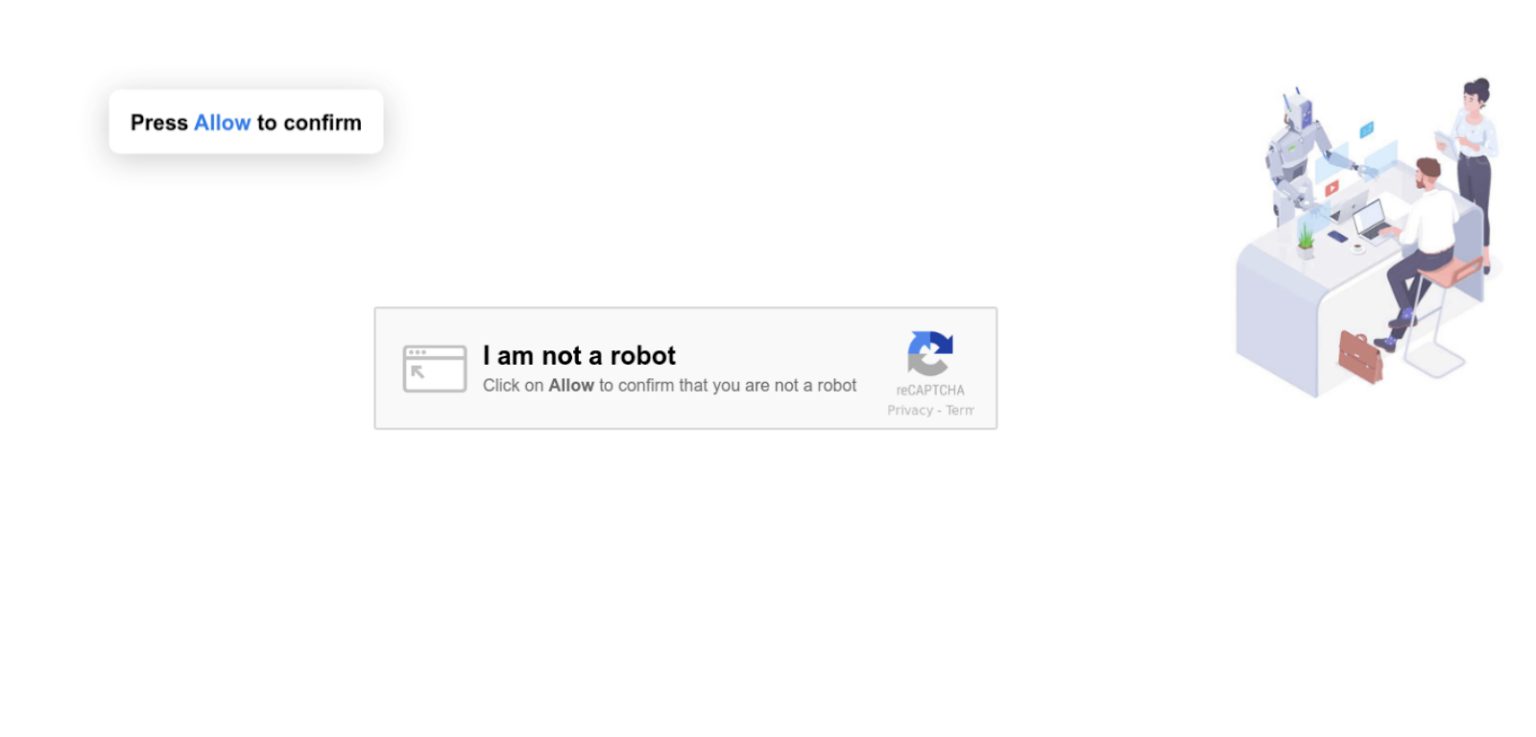

Ce vede vizitatorul site-ului infectat

Din perspectiva unui vizitator al site-ului, acesta va vedea pur și simplu următoarea pagină de malware înainte de a ajunge la destinația finală.

Această pagină păcălește utilizatorii să se aboneze la notificări push de pe site-ul rău intenționat, care vor fi apoi înscriși să primească reclame nedorite chiar și atunci când site-ul nu este deschis – iar anunțurile vor părea ca și cum ar provine din sistemul de operare, nu dintr-un browser.

Ce poți face pentru a detecta un site infectat

Redirecționările la nivelul clientului sunt inițiate de browserul vizitatorilor odată ce pagina infectată a fost încărcată. Deoarece această infecție particulară este găsită pe partea clientului, scanerele de site-uri web pot ajuta la scanarea și la identificarea acestui malware.

Concluzie

Cel mai probabil, hackerii vor continua să înregistreze noi domenii pentru această campanie, de îndată ce acele existente vor fi incluse pe lista neagră.

SFAT: Acordă prioritate siguranței digitale și menține-ți actualizat antivirusul, iar atunci când ai suspiciuni legate de tentative de infectare, scanează-ți dispozitivele și verifică dacă ai soluțiile de securitate la zi.

#staySAFE

Surse:

https://dnsc.ro/citeste/stirile-saptamanii-19-05-2022

- Nouă amânare la depunerea proiectelor digitalizare IMM prin ADR Nord-Vest - 26 iulie 2024

- Rezultate Digitalizare IMM – A patra listă intermediară cu cele 1163 de firme admise la finanțări de până la 100.000 euro - 1 iulie 2024

- Cum să alegi cel mai bun software CRM pentru afacerea ta IMM - 25 iunie 2024